Tempo di lettura: 8’.

1. La lingua che discrimina

2. La parola d’ordine da Ificrate a Lamarmora

3. Le societá segrete dell’ottocento

4. L’inutile strage della Grande guerra

5. Parole di liberazione

6. Le spie della guerra fredda | 6.1 La temeraria Martha | 6.2 Polyakov, la talpa gigante al Cremlino | 6.3 Lost in translation

7. Come ai tempi della Guerra fredda

8. Dalla realtà alla finzione

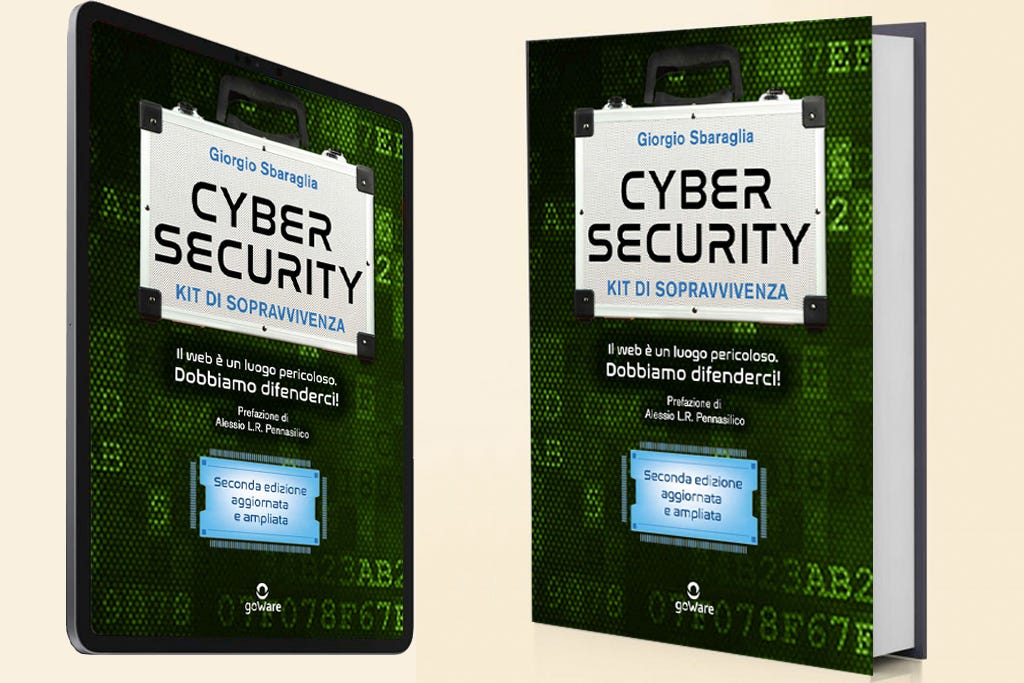

A conclusione della serie “Storia della password” ideata a scritta da Mario Matteini, che trovate cliccando sui singoli capitoli qui sopra, propongo, come extra, alcune pagine tratte dalla seconda edizione, appena uscita e disponibile in digitale e cartaceo, di Cybersecurity kit di sopravvivenza. Il web è un luogo pericoloso. Dobbiamo difenderci! (goWare, agosto 2022, 504 pagine, 9,99 € versione Kindle) di Giorgio Sbaraglia, ingegnere, consulente, autore e formatore di cyber sicurezza e trattamento dati.

Giorgio è anche coordinatore scientifico del master Cybersecurity e Data Protection della 24Ore Business School e membro del Comitato Scientifico CLUSIT (Associazione Italiana per la Sicurezza Informatica). Con goWare ha già pubblicato: GDPR kit di sopravvivenza e iPhone. Come usarlo al meglio.

Disagio da password

Sbaraglia dedica un ampio capitolo alla questione della password. Affronta questo argomento, ben poco sexy, con quella salace ironia che caratterizza la sua scrittura e la sua analisi che è sempre, comunque, puntuale e sistematica come si addice alla sua professione e alla sua formazione ingegneristica.

Dopo avere letto questo capitolo monta un certo disagio, come a dire “Beh, ci mancava solo la password, dopo il gas!”. L’impressione è proprio quella di avere sbagliato tutto nell’impostare, casualmente e distrattamente, la chiave di accesso alla nostra identità digitale, perché alla fine di questo si parla, cioè del nostro entrare, stare e vivere nel ciberspazio.

Il ciberspazio

Sì appunto il ciberspazio, che tra poco si chiamerà metaverso, del quale Thomas L. Friedman, l’editorialista del “New York Times” più letto da Xi Jinping, scrive queste appropriate e lapidarie parole:

Il ciberspazio è il territorio nel quale adesso spendiamo ore ed ore della nostra giornata, dove facciamo la maggior parte nostri acquisti, la maggior parte dei nostri incontri, dove coltiviamo le nostre amicizie, dove apprendiamo, dove svolgiamo grande parte dei commerci, dove insegniamo, dove ci informiamo e dove cerchiamo di vendere le nostre merci, i nostri servizi e le nostre idee.

Un territorio dove tutti sono connessi ma nessuno è il responsabile. Dopo tutto non ci sono riflettori, non ci sono poliziotti che pattugliano le strade, non ci sono giudici, non c’è Dio che punisce i malvagi e premia i buoni e certamente non c’è il telefono amico da chiamare per avere riparato un torto.

Per accedere a questo mondo, come in tutte le cose, ci vorrebbero un metodo e un pensiero, perché un furto di identità digitale (cioè l’appropriazione del proprio codice di accesso al ciberspazio) può essere una faccenda più devastante di quanto ci si possa sbrigativamente e ingenuamente immaginare.E non c’è nemmeno il settimo cavalleggeri che viene a tirarti fuori dai guai. Sei solo come un coyote su un picco del Grand Canyon.

Buona lettura!

Gli errori più comuni con le password

Furto d’identità

Oggi possiamo veramente affermare che “le password sono le chiavi della nostra casa e del nostro ufficio digitale”, una “casa” costituita da computer, smartphone, tablet, nella quale custodiamo dati sempre più numerosi e importanti.

Ma poiché è noto che “la tecnologia corre più veloce della nostra capacità di assimilarla”, ancora oggi usiamo le password in modo totalmente insicuro.

Nessuno lascerebbe la chiave sulla porta, uscendo di casa, ma con le password facciamo proprio questo…

Secondo l’analisi fatta dal “Verizon Data Breach Investigations Report”, le violazioni degli account sono state causate nell’81% dei casi da password rubate e/o deboli.

E avere un account violato significa che qualcuno è entrato nel nostro computer o nel nostro profilo, per spiarci o per rubarci i dati o – ancora peggio – per sostituirsi a noi, perpetrando quello che è uno dei rischi maggiori del web: il furto d’identità.

Le 10 magnifiche pessime

Questa è la classifica delle password più utilizzate nel mondo (e anche le peggiori!) nel 2021 (fonte: NordPass “Top 200 most common passwords” basata su un database di 4 TB in 50 nazioni):

1. 123456 (al primo posto dal 2013) (ricorre addirittura 103.170.552 di volte);

2. 123456789 (46.027.530 presenze);

3. 12345 (32.955.431 presenze);

4. qwerty (22.317.280 presenze);

5. password (20.958.297 presenze);

6. 12345678 (14.745.771 presenze);

7. 111111 (13.354.149 presenze);

8. 123123 (10.244.398 presenze);

9. 1234567890 (9.646.621 presenze);

10. 1234567 (9.396.813 presenze).

Le 10 made in Italy

Nella stessa ricerca sono riportate anche le classifiche per nazioni… e queste sono le password più usate dagli italiani:

1. 123456;

2. 123456789;

3. 12345 (le prime 3 sono le stesse della classifica mondiale);

4. 12345678;

5. qwerty;

6. juventus;

7. 000000;

8. password;

9. andrea;

10. napoli.

Scorrendo il rapporto, si rileva che un numero incredibile di persone ha la cattiva abitudine di usare il proprio nome come password (soprattutto in Italia!). Mentre “Ferrari” e “Porsche” sembrano essere le marche di automobili più popolari in tutto il mondo… anche tra le password.

Non serve aggiungere altro… Utilizzare password siffatte equivale a lasciare la chiave sulla porta di casa: sarà fin troppo facile, per chiunque, entrare e rubare.

La password passepartout

Sono molti altri gli errori che vengono fatti nell’uso delle password. Uno dei più frequenti è quello di utilizzare la medesima password in molti siti diversi. Ricordare password complesse, con il solo aiuto della memoria, non è semplice. Quindi la maggior parte di noi preferisce utilizzare la stessa password in un gran numero di servizi sul web.

Questa è una pessima e pericolosa abitudine, per i motivi che andremo a illustrare.

2. Come ci vengono rubate le password?

Per capire meglio come proteggerci, vediamo intanto quali sono le tecniche per scoprire le nostre password. Sono più d’una, talvolta veramente banali, e quasi sempre funzionano grazie agli errori degli utenti.

Ingegneria sociale

Ad esempio phishing e password sniffing; in pratica siamo noi che ci lasciamo ingannare dalle tecniche di social engineering e diamo le password a chi ce le chiede, ad esempio attraverso messaggi, email, siti fake (“falsi”) che dissimulano un sito noto.

Indovinando la password

Si utilizzano informazioni personali come nome, data di nascita, nomi dei figli o di animali domestici. A scoprire la password sarà magari il collega di lavoro o il vicino di casa, ma potrebbe essere anche un hacker lontano, quando superficialmente lasciamo le nostre informazioni personali sulla pagina pubblica di Facebook.

Attacco “brute force” (a forza bruta)

Attraverso la prova automatica di un gran numero di password fino a quando viene trovata quella giusta. Esistono programmi appositi per fare questo, facilmente reperibili sul web, i più noti sono John the Ripper ed HashCat che si dichiara “World’s fastest password cracker”. Si tratta di una tecnica onerosa, che richiede tempo e potenza di calcolo, ma che può raggiungere il risultato. Oggi esistono computer in grado di eseguire un attacco brute force con grande potenza di calcolo. L’unica difesa da questo tipo di attacco è l’uso di una password forte e lunga, che aumenti il numero delle combinazioni possibili.

Intercettazione di una password mentre viene trasmessa su una rete

È frequente la pessima abitudine di comunicare password via email: ci sono addirittura siti che, non appena ci registriamo, ci inviano un “cortese” messaggio di benvenuto contenente username e password esposti in chiaro; peccato che l’email non sia uno strumento sicuro… Qualora si verificasse un caso del genere, consiglio di cambiare – subito – la password, perché non più sicura.

Shoulder surfing

Si osserva qualcuno alle spalle (“shoulder”) mentre digita la password. Negli uffici, tra colleghi, succede anche questo…

Keylogger

Si installa un keylogger per intercettare le password digitate in un dispositivo. Ricordiamo che i keylogger sono programmi spia che registrano tutto ciò che viene digitato sulla tastiera e trasmettono poi questi dati all’attaccante che li ha installati (in genere con tecniche di phishing). Esistono anche keylogger hardware (facilmente acquistabili in rete per poche decine di dollari) che richiedono accesso diretto al computer della vittima, ma che si installano con grande facilità: sono simili a chiavette USB e vanno semplicemente collegati al cavo di comunicazione tra la tastiera e il computer. Basta riprendersi il keylogger e leggere i dati memorizzati. Fin troppo facile!

Password memorizzate in modo non sicuro

Ad esempio scritte a mano su un foglietto, o salvate su un file di word/excel, ovviamente denominato “Password”, per essere sicuri di trovarlo! Questo è uno degli errori più frequenti, definito anche “idiocy attack” con un nome che ci fa capire bene di cosa si tratta.

Violazione di database

Compromettendo un database di un sito contenente un gran numero di password utente, quindi utilizzando queste credenziali per attaccare altri sistemi dove gli utenti hanno riutilizzato le stesse password con una tecnica che si chiama “credential stuffing” (riempimento delle credenziali: è l’iniezione automatica di username/password violate per accedere in modo fraudolento agli account degli utenti).

3. Evitare il “Social login”

I provider dell’identità

È una buona regola evitare di registrarci a un sito usando il login con Google, Facebook, LinkedIn, Twitter e altri siti social che ci offrono il cosiddetto Social login. Questo sistema è un esempio di SSO (Single Sign-On), cioè una singola password per tutto.

È ovviamente molto pratico, perché ci evita di dover inserire ogni volta le nostre credenziali, oltre a dover scegliere e ricordare nuove password.

Ma ha due importanti controindicazioni a causa delle quali lo sconsigliamo.

Protocolli aperti e violabili

La prima, più importante, riguarda la sicurezza. Questi sistemi si basano su protocolli aperti come OAuth 2.0 (sviluppato da Blaine Cook e Chris Messina dal 2006). La possibilità di collegare a un sito l’account Facebook, Google, ecc. (definiti anche “provider dell’identità”) evita a tutti gli effetti il dover creare altre password, ma nel caso in cui l’account principale e/o il provider dell’identità siano compromessi, l’attaccante ottiene l’accesso immediato a tutti i siti (o alle applicazioni) collegati.

In altre parole, viene rubata la chiave che apre tutte le porte… Inoltre, nel sistema OAuth 2.0 è stata rilevata una vulnerabilità, probabilmente risolta, ma meglio non fidarsi: può capitare che l’applicazione esegua automaticamente l’accesso al profilo senza che i dati forniti coincidano con l’account utilizzato per l’autenticazione. Quindi questo metodo di autenticazione è da considerarsi complessivamente poco sicuro.

La seconda è che può raccogliere più informazioni riguardanti l’utente di quante siano effettivamente necessarie per il semplice accesso. Il protocollo OAuth 2.0 non garantisce confidenzialità né sulle richieste né sui contenuti.

4. Come si costruisce una password forte

La caratterizzazione della password

In primo luogo la lunghezza, cioè il numero di caratteri: consigliabile usare almeno 12 caratteri;

Poi, i tipi di caratteri usati:

numeri (0-9) = 10 tipi

lettere = 52 tipi (26 minuscole + 26 maiuscole)

caratteri speciali da tastiera, cioè quelli presenti sui tasti, es.: # &%? ecc. = 33 tipi

Quindi in totale abbiamo a disposizione 95 tipi di caratteri: è consigliabile usarli tutti, per aumentare il numero delle combinazioni.

Numero di caratteri e sicurezza

Aumentando i tipi dei caratteri, il numero delle combinazioni cresce in modo addirittura esponenziale. Abbiamo calcolato quanto impiegherebbe un attacco brute force realizzato con un computer in grado di provare un miliardo di password al secondo (non è una potenza di calcolo elevata, è possibile fare molto meglio, nell’ordine di decine/centinaia di miliardi di tentativi per secondo).

Quindi: usare tutti i caratteri disponibili (95) e usare una password di (almeno) 12 caratteri per aumentare il numero di combinazioni e quindi la sicurezza dell’account.

Questo principio evidenzia in modo chiaro uno dei fondamenti della sicurezza informatica: rendere più difficile e meno conveniente il compito dell’attaccante.

In altre parole: se la password è banale, sarà agevole per l’attaccante scoprirla rapidamente. Ma se invece la password è costruita in modo corretto, il tempo per scoprirla diventerà troppo lungo e quindi non più conveniente, in relazione al beneficio che ne potrebbe trarre.

5. Il decalogo per una password sicura

Riassumiamo dunque le buone regole per una password sicura.

Metodo corretto

Sempre diversa: non utilizzare mai la stessa password in account diversi

Lunga: almeno 12 caratteri, ma anche di più. Non è necessario andare oltre i 20 caratteri.

Mista: utilizzare tutti i tipi disponibili: lettere maiuscole e minuscole, numeri e caratteri speciali.

Senza senso, totalmente casuale: evitare nomi, parole o parti di parole che possono essere ritrovati automaticamente in un dizionario in qualsiasi lingua.

Metodo sbagliato

Sequenze o caratteri ripetuti, come ad esempio 12345678, 222222, abcdefg, o lettere adiacenti sulla tastiera (ad esempio: qwerty).

Parole scritte al contrario, errori comuni di ortografia e abbreviazioni.

Modificazioni ovvie alla password, come sostituire “a” con “@”, “e” con “&” o “3”, “s” con “$”, o come inserire un numero progressivo diverso dopo la medesima parola: sono trucchi banali, ben noti agli attaccanti.

Informazioni personali, familiari o aziendali: nomi, compleanni, numero di patente e di passaporto, date di nascita o altre amenità.

Da Giorgio Sbaraglia, Cybersecurity kit di sopravvivenza. Il web è un luogo pericoloso. Dobbiamo difenderci! , goWare, agosto 2022, pp. 284-293

Articolo interessante. Eppure non risolve un problema che mi assilla. La quantità di pw che ho e che ormai non riesco più a gestire. Che consigli può darci l’esperto ? E absit iniuria verbis che accade in caso di morte?